这是一个创建于 47 天前的主题,其中的信息可能已经有所发展或是发生改变。

https://www.rapid7.com/blog/post/cve-2025-10184-oneplus-oxygenos-telephony-provider-permission-bypass-not-fixed/

漏洞说明

类型:数据库注入攻击 1=1 AND

效果:任意 APP 读取短信数据。无需权限、无需用户交互、读取无感知

影响范围:21 年 OxygenOS 12 至今最新的 ColorOs 15 系统(有消息说 OxygenOS 11 及之前的系统无此漏洞)

影响范围更新:19 年发布的 ColorOS 7.1 存在此漏洞,合理推测此漏洞一直存在且将长久保留在无法 OTA 升级的机型上

修复情况:厂商已在 9 月 24 日回应 rapid7 (漏洞发现者)说会修复,预计十月中旬修复

解决方案:普通用户只能看完短信之后及时删除,要彻底删除

解决方案更新:root 用户可下载 yuu_xposed 模块。如何 root 请参考 ColorOS 刷机路径

漏洞影响:本机的所有短信信息、短信验证码泄露

本机测试:安装 apk 执行即可看到数据,如果看不到数据说明你的手机没有被影响

GitHub:https://github.com/yuuouu/ColorOS-CVE-2025-10184

漏洞说明

类型:数据库注入攻击 1=1 AND

效果:任意 APP 读取短信数据。无需权限、无需用户交互、读取无感知

影响范围:21 年 OxygenOS 12 至今最新的 ColorOs 15 系统(有消息说 OxygenOS 11 及之前的系统无此漏洞)

影响范围更新:19 年发布的 ColorOS 7.1 存在此漏洞,合理推测此漏洞一直存在且将长久保留在无法 OTA 升级的机型上

修复情况:厂商已在 9 月 24 日回应 rapid7 (漏洞发现者)说会修复,预计十月中旬修复

解决方案:普通用户只能看完短信之后及时删除,要彻底删除

解决方案更新:root 用户可下载 yuu_xposed 模块。如何 root 请参考 ColorOS 刷机路径

漏洞影响:本机的所有短信信息、短信验证码泄露

本机测试:安装 apk 执行即可看到数据,如果看不到数据说明你的手机没有被影响

GitHub:https://github.com/yuuouu/ColorOS-CVE-2025-10184

第 1 条附言 · 44 天前

新增无root用户临时自救方案

基于v2ex@Dawnnnnnn提出的方法改进。⚠️修改系统内容有风险!

- 下载Shizuku和Blocker(提示无法安装时断开网络后安装)

- 根据教程选择无线调试启动Shizuku

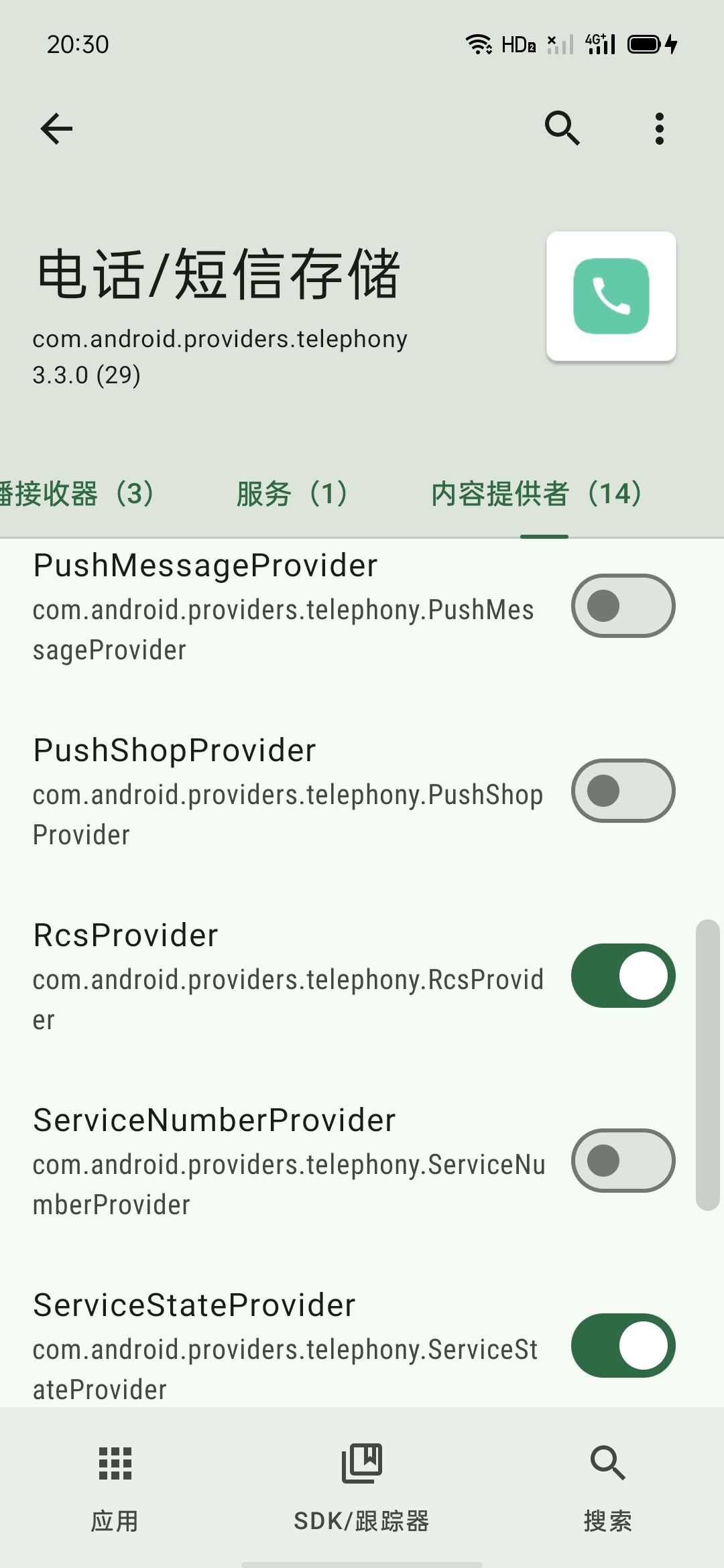

Blocker设置中更改控制器种类为Shizuku/Sui,Shizuku授权给BlockerBlocker设置中打开显示系统应用Blocker搜索telephony,进入电话/短信存储应用- 选择

内容提供者,找到其中的PushMessageProvider、PushShopProvider、ServiceNumberProvider三个选项关闭 - 注意⚠️:重启手机后将导致无法收到短信(能发送),必须重新开启上一步的三个选项,再重启一次才能正常收到短信。确认能收发短信之后关闭三个选项,既有拦截效果,又能正常收发信息,将保持到下次重启

第 2 条附言 · 40 天前

OPPO厂商10月4日已开始陆续推送修复方案15.0.0.860Patch01|1.9MB,已确认修复漏洞。

感谢v2ex@CoolMarket提供的超简单的修复方案,对于再也无法收到推送的机型有重要价值。

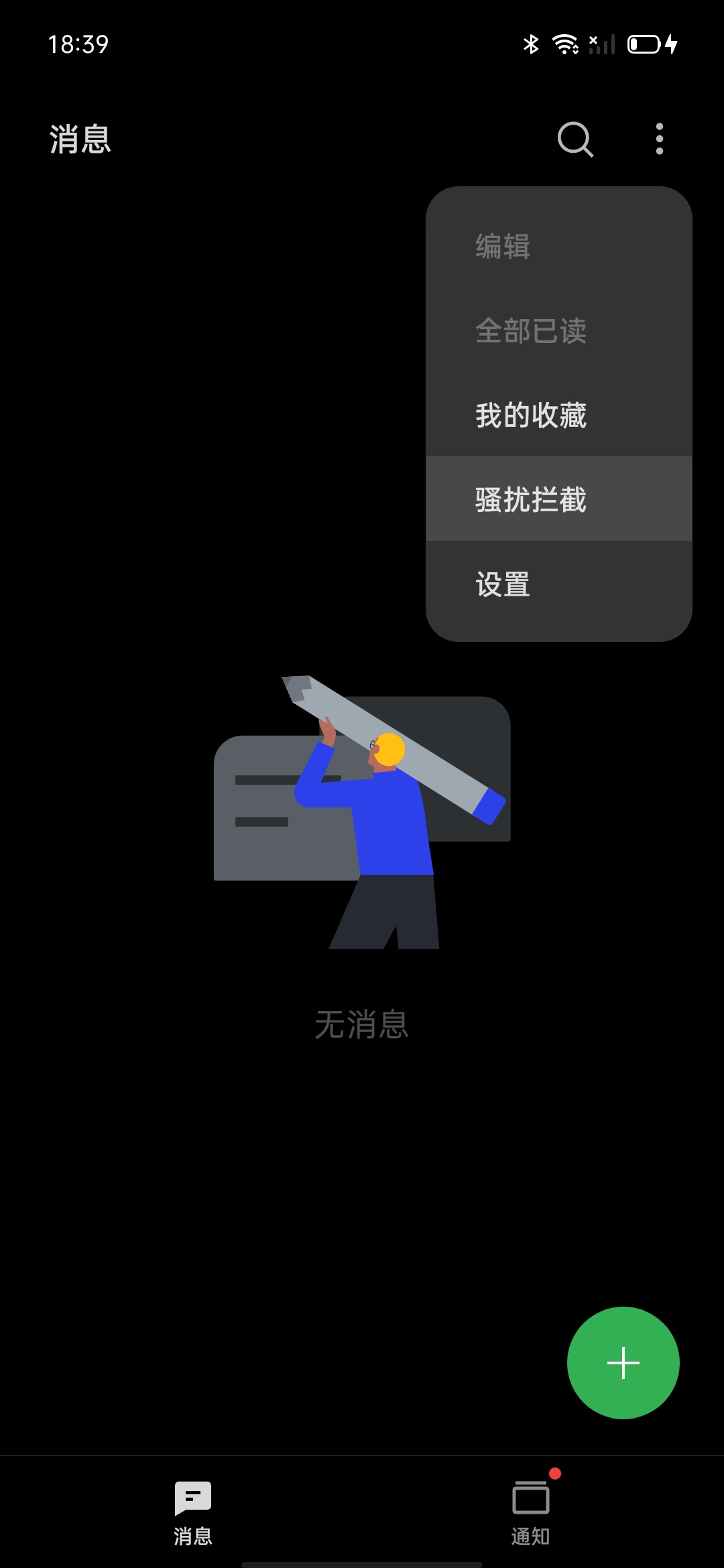

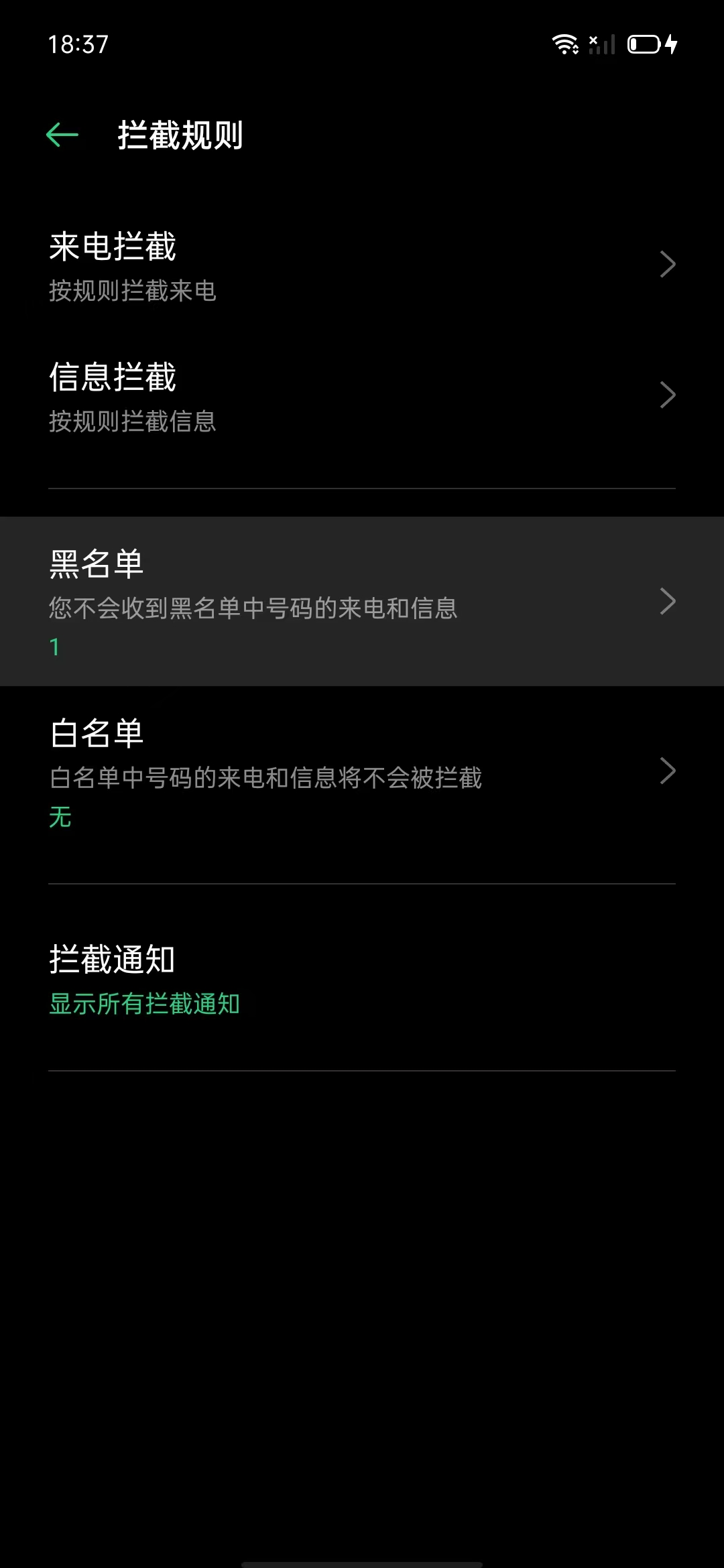

打开短信骚扰拦截,拦截所有号码,这样短信就会被收进骚扰拦截里,用软件测试发现读取不到短信

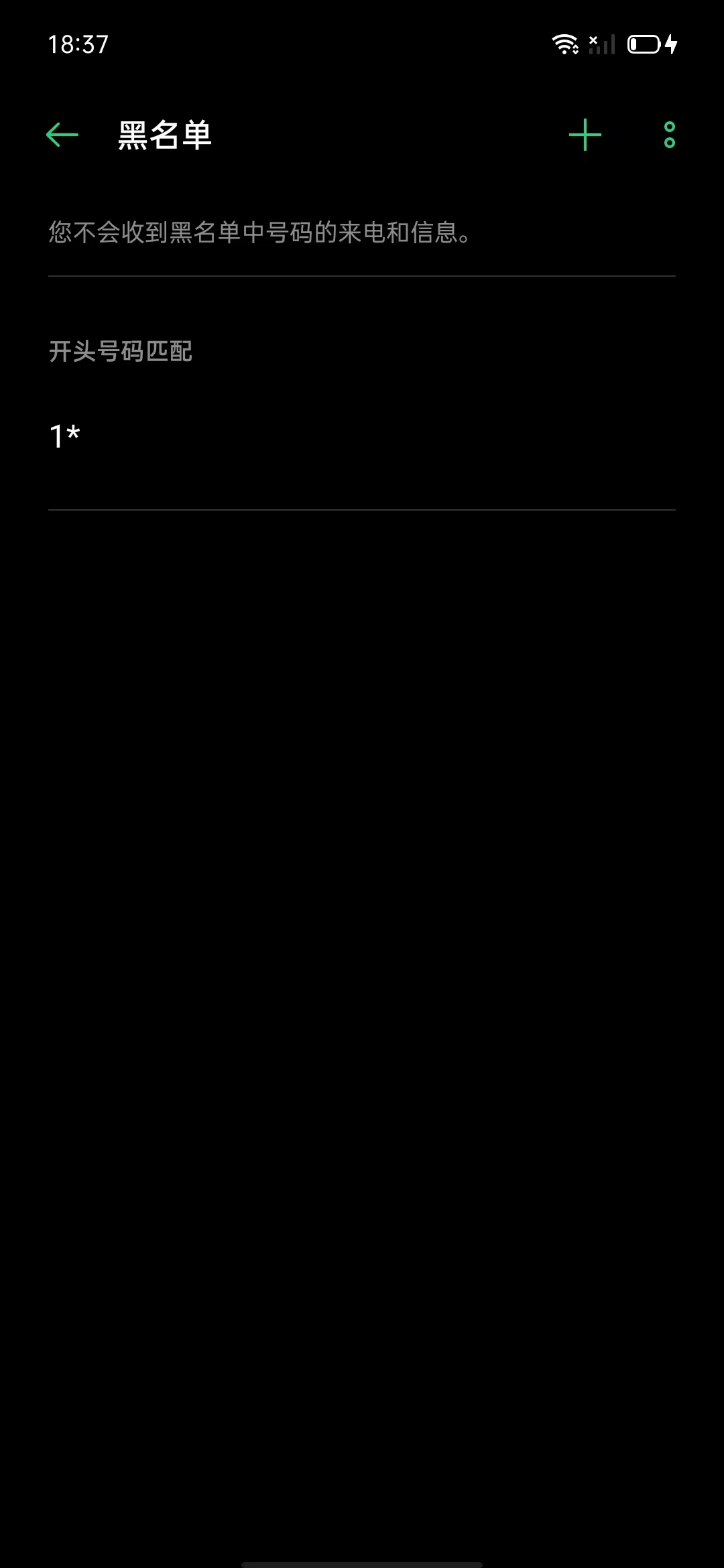

路径:短信 → 骚扰拦截 → 拦截规则设置 → 黑名单 → 右上角加号 → 开头号码匹配 → 输入1

1

wu67 47 天前

解决方案:普通用户 不 装不明来源的应用, 支付和银行类 不要 用短信验证码验证支付就行.

|

2

Dawnnnnnn 47 天前 |

3

catazshadow 47 天前 via Android 还是那句话,天朝厂没有重视安全的,一是赶工,二是安全无法证真,无法宣传我的产品就是安全的,天朝组装厂光是消化别人现成的技术就要死要活了,谁会花钱在改进上

这种层次的低级大漏洞以后有的是 |

4

Dawnnnnnn 47 天前 你这个实现太不优雅了,要 hook 所有第三方应用。我推荐一个方案吧。

1. 下载并安装 Blocker ,应用包名 com.merxury.blocker 2. 在设置中打开 `显示系统应用` 和 `显示服务信息` 3. 搜索 telephony ,进入 `电话/短信存储` 内 4. 选择 `内容提供者` tab ,找到其中的 `PushMessageProvider`、`PushShopProvider`、`ServiceNumberProvider`三个选项关闭 这样应用就调用不了这些 content 了,我简单测试了一下收短信没啥问题 |

5

Ketteiron 47 天前

暂时别用任何短信验证,一不小心你的账号就没了

|

7

garlics 47 天前

重视安全的会 root 吗?我是不太敢在主力机上 root 的。只能是等厂商修复了,期间不使用来历不明的 app 。

|

9

Ayanokouji 47 天前

真这么严重的话,赶紧换个手机吧,等修复黄花菜都凉了

|

13

droidmax61 46 天前 via Android 国情如此,只要没给曝光出来,就不会重视起来,就是安全的。回头看看 vivo 快应用事件;看看某些路由器厂商,bug 不修或者安全事件响应严重滞后都已经见怪不怪了。

|

14

droidmax61 46 天前 via Android

@yuuou 一加 6 氢 OS 就没这样的问题,两个系统不是同一个开发团队开发的?

|

15

yuuou OP @droidmax61 有消息说 OxygenOS 11 及之前的系统无此漏洞

ColorOS 7.1-15 应该都存在 |

16

droidmax61 46 天前 via Android @yuuou 什么草台班子?还是说有意为之?

|

17

Configuration 46 天前 关键信息

披露时间表 2025 年 5 月 1 日:Rapid7 通过电子邮件联系 OnePlus 安全响应中心( OneSRC ),请求沟通漏洞披露事宜。但尚未收到回复。 2025 年 5 月 6 日:Rapid7 通过电子邮件联系 OneSRC 。未收到回复。 2025 年 7 月 2 日:Rapid7 通过电子邮件联系 OnePlus 支持和 OneSRC 。 2025 年 7 月 3 日:一加客服回复称,他们会将 Rapid7 的请求内部转达给相关团队,然后再联系客服获取更多信息。但目前尚未收到任何后续回复。 2025 年 7 月 10 日:Rapid7 联系 OnePlus 支持团队,要求跟进。但尚未收到回复。 2025 年 7 月 22 日:Rapid7 向 OneSRC X 账户发送消息,请求沟通漏洞披露事宜。但未收到回复。 2025 年 8 月 16 日:Rapid7 联系了 OPPO 的 CNA 代表,该代表与一加有业务关系,请求介绍 OneSRC 团队。但未收到回复。 2025 年 9 月 23 日:Rapid7 认为 OnePlus 是一家没有响应的供应商,并通过此披露博客文章公开披露了 CVE-2025-10184 。 2025 年 9 月 24 日:研究发布后,OnePlus 回复 Rapid7 承认了这一披露,并表示他们正在调查此问题。 |

18

yuuou OP @droidmax61 不是,氢 OS 12 之后用的是 ColorOS 的底层代码,所以出现了这个漏洞。有意为之不太可能,应该就是技术不过关,加上底层代码没问题很少有人会去审查

|

19

edward1987 46 天前

类型:数据库注入攻击 1=1 AND ?

------------------- 按理应该是 OR 1=1 这种吧。 应用也要在后台允许才能拿到,平时不用野鸡应用应该还好 |

20

qingmuhy0 46 天前

少装破解软件,感觉中招的概率也不大。

|

21

stinkytofux 46 天前 用 xposed 模块保证手机安全, 挺滑稽的! 有种朝廷雇佣反贼出兵作战的感觉!

|

22

yuuou OP @edward1987 你可以看消息来源里的原始代码,只要运行了就能拿到,前台后台没关系,不需要任何权限。

|

23

yuuou OP @stinkytofux 哈哈哈哈哈🤣,怎么说,就是这个 feel 。确实是只有 root 才能确保掌握手机的全部信息

|

24

ScotGu 46 天前

@Configuration #17 这波真得加大分!

|

25

edward1987 46 天前

@yuuou #22 嗯嗯,打错了。 我是想说 应用要运行了才能拿短信。 那这阵子就不要打开那些野鸡应用先了

|

26

yuuou OP @edward1987 maybe 野鸡应用自带了某种黑科技自启动方案🤣

|

27

ScotGu 46 天前

感谢 LZ ,刚把测试 apk 和模块都部署好了。

目前版本 15.0.0.801(CN01) 虽然 root 了,但也没装什么野鸡应用,如果发现恶意读取短信提示再来汇报。 |

28

nowant 46 天前 @catazshadow 漏洞还能绝对避免?你这一来就开大 AOE 了。你写的代码有 BUG 吗?

|

29

catazshadow 46 天前 via Android

@nowant 我这个 AOE 是没问题的,你朝的安全就是全部都是草台

|

30

droidmax61 46 天前 via Android

厂商在面对其产品被第三方安全机构披露存在安全漏洞或 BUG 时采取消极处理或者不回应的行为算不算是一种有意或无意地制造信息差?

|

31

zachary99 46 天前

@catazshadow 这么喜欢大放厥词

|

32

yuuou OP @droidmax61 我推测其一是影响范围太大了,厂商没有能力去解决全部的问题;其二是谁也不想担这个责任,这是一直以来都存在的漏洞,谁担责谁死

目前测试下来是 19 年至今的 ColorOS 系统都有这个漏洞,也就是说哪怕后续厂商 OTA 补上了这个漏洞,也存在大量的无法 OTA 升级的机型长久保留这个漏洞,这个数量级太大了... |

33

yavin 46 天前 @catazshadow 既然全是草台,你怎么不找个千百个漏洞看看实力呀,搞得好像全世界有哪个知名公司可以从不出现漏洞一样

|

34

gam2046 46 天前

一加 Ace 5 ColorOS 15 可复现

|

35

hantconny 46 天前

我看原文仅提及 OPPO 一次,还是因为 OnePlus 无回应才联系的 OPPO ,全文都没提 ColorOS

https://www.rapid7.com/blog/post/cve-2025-10184-oneplus-oxygenos-telephony-provider-permission-bypass-not-fixed/ |

36

KMpAn8Obw1QhPoEP 46 天前 via Android

@hantconny 这俩现在就是一回事

|

37

w568w 46 天前

这个问题在 OriginOS 上有吗?试了一下 OP 发布的测试工具 onepush.apk ,OriginOS 5 未能复现

--- 另外厂商这回复效率神了,装死四个月,SRC 屁用没有,最后还是得开放出来才肯回应,就这样还要修半个月。一个字符串拼接 SQL 修半个月??留给恶意应用的利用时间不多了 |

38

yuuou OP @hantconny 那是因为老外没有 ColorOS 系统的手机,一加国外卖的多,他没有 ColorOS 的机型测,然后我这边是测了 ColorOS 7.1 存在漏洞才得出的结论

在 OxygenOS 12 之后,用的都是 ColorOS 的底层代码了 |

40

w568w 46 天前

|

41

catazshadow 46 天前 via Android

@zachary99 前几天的机器人漏洞别忘了,还有一些被封口费买掉的奇耻大辱漏洞是你们不知道而已

|

42

Greenm 46 天前

利好黑产,装个应用就能读任意短信了,那不是银行卡转账什么的分分钟搞定。

以后就不是读取你的通讯录给你全家发裸照了,直接跳过这一步开始转账了,可怜的 colorOS 用户。 |

44

Hugehard 46 天前

OxygenOS 10 没有复现

发个原文中测试的 apk https://drive.google.com/file/d/1ZZFziB_6nRnFGs4dcqfKqOEqNLA66hc-/view?usp=sharing |

47

nowant 46 天前

@catazshadow 你自己干过安全吗?你直接这么喷? android15 最近也爆出一个新漏洞,google 写的,你喷了没

|

49

catazshadow 46 天前

@nowant 天朝所有的系统都铜墙铁壁坚不可摧

|

50

People11 46 天前 via Android https://github.com/People-11/CVE-2025-10184_PoC

请使用此开源 PoC 构建,此构建已支持中文短信读取 |

52

murmurkerman 46 天前 via iPhone

真是草台班子

|

53

AoEiuV020JP 46 天前

不要啊我才刚从小米转到一加,就给我爆这么大坑,这么严重的 bug 几个月没人理,还得再挂一个月,

|

54

yuuou OP |

55

yuuou OP @AoEiuV020JP 哈哈哈哈放心你不是最惨的,这个 bug 至少持续了六年😂

|

57

tsingkong 46 天前

测试漏洞的 onpush_v3.0.apk 会不会上传数据

|

60

mscsky 46 天前

不是不要装野鸡软件,而是最近不要更新任何国产 app.特别是大厂的。不是我针对国产大厂

|

61

Eagleyes 46 天前

@yuuou #32 就是懒得管,没收益的事谁干啊?没能力?不至于。

可能有人看不惯苹果,微软。 苹果于 2025 年 9 月 15 日为十年前的 iPhone6s ,iOS 15.8.5 和 iPadOS 15.8.5 发布了安全更新,修复了一个「极其复杂攻击」中的安全漏洞。涉及 iPhone 6s 、iPhone 7 、iPhone SE (第一代)、iPad Air 2 、iPad mini (第四代)和 iPod touch (第七代)等设备。 微软在永恒之蓝爆发的时候,还破例为 2001 发布的 XP 推送了补丁。 |

62

clacf 46 天前

才 60 个回复,这么大的问题,竟然一点热度没有。vivo 真的是要凉了

|

65

michael2016 45 天前

大家有没有注意,披露时间线,保持了高标准、负责人的行业职业道德,一直在联系厂商的人,但是仍未能获得回复,直到披露了才回应,从安全行业来看这个问题,OPPO 很不专业,背后是不是也是一个草台班子?哈哈

|

66

windyboy 45 天前

是不是 oxygen 12 引入了什么短信模块的代码

|

67

realpg PRO 没功夫看

能不能告诉我什么场景会触发 如何利用 |

70

tianice 45 天前

测试了,好可怕,赶紧删了测试 app ,好了安全了🐶

|

71

ouqihang 45 天前

50 楼的 apk 装不了。

op 的可以装,可以复现。安装管理器有联网功能,官方可以远程禁止某些包,安装以上 apk 最好断网。免得官方禁了,比如 50 楼的 apk 就说安装包异常。 但官方能及时收集利用漏洞的 APP 嘛。 |

73

AoEiuV020JP 45 天前 @realpg #67 一句话, 任何 app 都可以偷偷读取你的短信,你无法知情且无法拦截,

利用的话,主要还是钓鱼简单了, 都不用骗你输入验证码了, 拿到你的手机号就可以拿下你的账号了, 也可能某些大厂 app 早知道这漏洞一直在偷窥你的短信做用户画像,有没有读取你都不知情, |

74

ba1ma0 45 天前

|

75

yuuou OP |

76

People11 45 天前

https://github.com/People-11/CVE-2025-10184_PoC

抱歉再次占楼,README 中已更新个人研究的代码上的修复方法 另:为了保持代码纯净和部分个人原因,Actions 中的 PoC 构建未签名,如果你无法安装,请自行签名 |

80

yuuou OP @cuixiao603 应该不行,这三个表都能读到同一个数据.等官方修复吧

|

81

Dawnnnnnn 44 天前

@cuixiao603 #78 确实,重启手机后就收不到短信了,那还是用方案三吧

|

84

hd10180 44 天前

find x 8U colorOS PKJ110_15.0.1.620(CN01V80P02)稳定复现

|

85

yuuou OP 目前已有无 root 用户临时自救方案,这里该怎么置顶🤔

|

87

Admin8012 42 天前 via Android

还好我只用一加,到手就刷类原生

|

88

abc0123xyz 41 天前

直接拔卡断网吧

|

89

AoEiuV020JP 41 天前

@Admin8012 现在还有哪家类原生有维护的吗,我印象中这几年的类原生都是小作坊强行适配各种硬件不驱动,总有一堆功能用不了,

|

90

onlyu 41 天前

厂商就是在装死,或者大厂病导致的无法消化,只能通过外部推动改变,类似西贝那样的搞笑

|

91

CoolMarket 41 天前 via Android @yuuou 我测试了自己的真我 RealmeX ,系统是 ColorOS11.1 (安卓 11 ),也受漏洞影响。目前机子没有 root ,解决方法是打开短信骚扰拦截,拦截所有号码,这样短信就会被收进骚扰拦截里,用软件测试发现读取不到短信

|

92

yuuou OP @CoolMarket 已验证,一加 13 可以。感谢

|

93

yuuou OP |

94

yuuou OP @AoEiuV020JP LineageOS 不错

|

96

penzi 40 天前 via iPhone

中国厂商就是这样的,利润都没有,更别提利润之上的追求了

|

97

yuuou OP @CoolMarket 你那边会出现接不到电话的情况吗,我昨晚发现电话也会被拦截。

|

98

CoolMarket 38 天前 via Android @yuuou 可以使用短信的关键词拦截,如果是直接用通配符把号码加入黑名单,那么匹配的号码打过来的电话和发送过来的短信都会被拦截。使用短信的关键词拦截可以避免这一点,把常见的“银行”、“验证码”运营商名称等关键词输入,即可拦截大部分常见短信。后期如果有漏短信,可以再额外添加关键词🤧

|

99

a852695 37 天前

大厂越重视收益,没有明显收益的事情,谁都不想去花时间和人力解决,都是成本呀。

|

100

ppyppy 37 天前

更新补丁之后,发现用蓝牙无法发送文件,有没有出现同样情况的朋友啊

|